ענקית ארנק החומרה הפופלרי Trezor מגיבה לאחר שיוטיובר פורץ לארנק החומרה שלו ומשחזר 2 מיליון דולר בקריפטו

היוטיובר הצליח לשחזר את ארנק TREZOR הפופולרי למרות שאיבד גישה לקוד הPIN שלו

חברת ארנק הקריפטו לחומרה, Trezor, הגיבה לאחר שהאקר פירט כיצד הצליח לשחזר את הנכסים הדיגיטליים שלו לאחר שאיבד את ה-PIN להתקן האחסון.

בסרטון יוטיוב מפורט, דן רייך, מהנדס חשמל, הסביר כיצד הצליח לפצח ארנק חומרה של Trezor One המכיל מטבעות קריפטוגרפיים בשווי יותר מ-2 מיליון דולר.

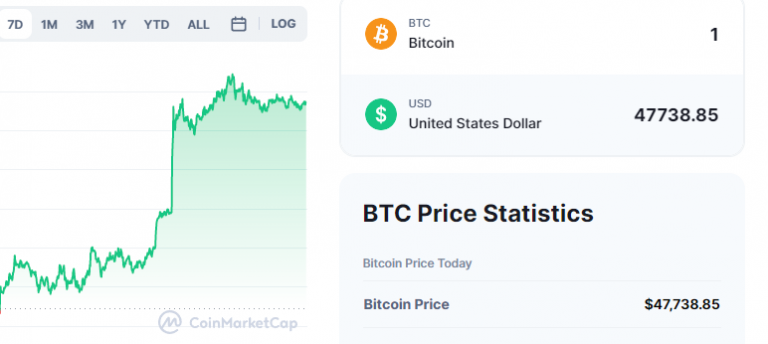

בעל הארנק הוציא ביטקוין בשווי 50,000 דולר על אסימוני תטא (THETA) בשנת 2018. האסימונים הוחזקו בבורסה בסין. מטבעות הקריפטו הועברו לארנק החומרה בעקבות איסור המטבעות הדיגיטליים בסין; עם זאת, הוא שכח את קוד ה-PIN של הארנק.

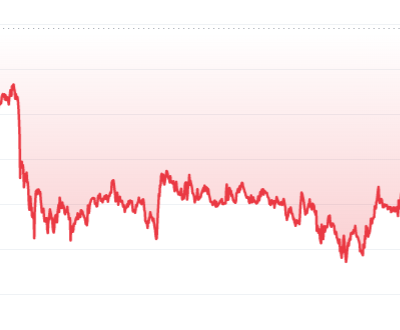

הארנק נמחק אוטומטית לאחר 16 ניחושים שגויים של PIN. הצורך לשחזר את הנכסים התעורר בשנה שעברה לאחר שאסימוני Theta זינקו לערך גבוה בכל הזמנים של כמעט 15 דולר בשנת 2021. האסימון תוקן מאז להיסחר ב-2.7 דולר לפי זמן העיתונות.

רייך הצליח לפרוץ את הארנק לצד ג'ו גרנד, האקר שפירט כיצד חקר חיסרון פוטנציאלי בהתקן האחסון.

כיצד הושגה הפריצה

לפי Grand, ארנק Trezor One העביר זמנית את ה-PIN והמפתח ל-RAM במהלך עדכון קושחה. בשלב זה, הם פרסמו טקטיקה שזוהתה כהתקפת הזרקת תקלות כדי לשחזר את האישורים. גרנד הצהיר כי הארנק העביר את המידע הדרוש בחזרה להבהב לאחר העדכון.

הטכניקה שינתה את המתח שהופנה כלפי השבב. הוא הסביר איך הם הצליחו להשיג את קוד הביטוי ואת ה-PIN.

"אנחנו בעצם גורמים להתנהגות לא נכונה בשבב הסיליקון בתוך המכשיר כדי להביס את האבטחה. ומה שבסופו של דבר קרה זה שישבתי כאן והסתכלתי על מסך המחשב וראיתי שהצלחתי להביס את האבטחה, המידע הפרטי, זרע השחזור והקוד שאני צריך פתאום צץ על המסך"

הוא ציין כי בהתבסס על גרסת הקושחה שמריצה את הארנק, המידע לא הועבר אלא הועתק ל-RAM. כתוצאה מכך, אם הפריצה נכשלה, RAM יכול היה למחוק את פרטי ה-PIN והאישורים יכולים להיות מאוחסנים.

הטריק אפשר להם לעלות על האבטחה, אבל המיקרו-בקרים מנעו מהאקרים לקרוא זיכרון RAM. הפריצה הייתה מוצלחת גם בהתחשב במחקר ומדריך קודמים כיצד לפתוח בהצלחה ארנק Trezor.

הם חקרו פגיעות שאפשרה להם להעביר את הארנק למצב עדכון קושחה המאפשר לגרנד להתקין קוד לא מורשה במכשיר. גישה זו עזרה לו לקרוא את ה-PIN והמפתח בזמן זיכרון RAM.

תגובת TREZOR

בתגובה, ציינו TREZOR כי הניצול תוקן. הארנקים אינם יכולים עוד להעתיק או להעביר את המפתח וה-PIN ל-RAM. במדור תגובות ביוטיוב, טרזור הביע:

"היי, אנחנו רק רוצים להוסיף שזהו ניצול מיושן שאינו מדאיג את המשתמשים הנוכחיים ושתיקנו אותו ב-2017 מיד לאחר דיווח שקיבלנו דרך תוכנית הגילוי האחראית שלנו. ההתקפה הזו דורשת גישה פיזית מלאה למכשיר, ואין תיעוד של פגיעה בכספים".

צפו בסרטון המלא: איך פרצתי לארנק קריפטו חומרה והחזרתי 2 מיליון דולר